Apesar da popularidade dos meios de comunicação em tempo real como mensagens instantâneas, assim como updates no Facebook e no Twitter, a maioria dos ambientes de trabalho ainda usa e depende do bom e velho e-mail. Por mais útil que ele seja, também pode ser perigoso. Arquivos anexos podem trazer vírus, e mensagens de e-mail podem esconder links para ataques de phishing que te levam a sites falsos em uma tentativa de roubar suas informações de login.

Grandes empresas de tecnologia, incluindo Google e Facebook, buscam estabelecer um novo padrão chamado DMARC para reduzir essas ameaças no futuro. Mas enquanto isso não acontece existem cinco coisas que você pode fazer para deixar seu e-mail mais seguro. Confira abaixo.

1. Use uma senha...

Parece óbvio, mas nem sempre é. Sua senha é sua primeira e mais importante linha de defesa na proteção do e-mail. Apesar de a maioria dos sistemas de e-mail exigir, existem muitas maneiras de não precisar para acessar seu e-mail. Por exemplo, usar o Outlook ou o Thunderbid em um notebook sem nenhuma tela de login deixa expostos todos os e-mails que já foram baixados, mesmo que você use uma senha para fazer o download. Se você não tem senha ou PIN em seu telefone móvel, seu e-mail também é deixado sem proteção. Esteja certo de exigir senhas em qualquer aparelho que tenha e-mail, assim como com em qualquer programa.

2. ...e esteja certa de que é segura

Apesar de usar uma senha ser algo essencial para proteger seus e-mails armazenados localmente, ter um código seguro é algo crítico para e-mails com acesso remoto. Ao usar uma senha que seja complexa, com pelo menos oito caracteres que misture letras e números e inclua maiúsculas e símbolos, o ato de adivinhar ou “crackear” torna-se dramaticamente mais difícil. Além disso, usar senhas diferentes para cada conta que você tem evita que uma exposta em um sistema seja usada e comprometa o acesso a outros serviços.

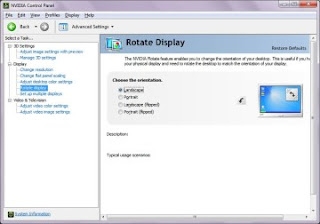

3. Use conexões HTTPS

Quando estiver em sistemas de e-mail baseados na web, use o método seguro HTTPS, que criptografa seus dados à medida que viajam na Internet, e sempre que possível torna mais difícil que seus dados sejam interceptados e caiam em mãos erradas. Sistemas como o Gmail, da Google, ou o Hotmail, da Microsoft, oferecem uma opção para usar o HTTPS. Busque pelo HTTPS no início do endereço do site na barra do seu navegador. Em browsers mais novos, você verá também um cadeado verde lá, indicando que a página é segura.

4. Evite anexos

Tome cuidado com o que você faz com seu e-mail, especialmente ao abrir anexos – como podem conter vírus e malwares, abra apenas as mensagens com arquivos que já esteja esperando. Os vírus podem se esconder em mensagens dos seus amigos (ou que parecem ser deles), por isso, quando estiver em dúvida, pergunte ao remetente o que há no anexo antes de abrir. Não recuse um scan por vírus se o seu serviço de e-mail oferecer ao baixar o anexo. Outros métodos de compartilhar arquivos, como usar o Box.com ou Dropbox, são mais seguros. Mas mesmo com esses, esteja certo de estar usando uma conexão segura e que o arquivo esteja vindo da conta do seu colega, e não de um impostor.

5. Fuja de ataques de phishing

Se você é o alvo de um ataque de phishing, uma mensagem de e-mail enviada para você parecerá ter sido enviada por uma fonte que você conhece. Esses ataques usam links para te levar para um site falso que tenta te enganar e fazê-lo digitar suas informações de login, o que permitirá aos criminosos acessarem sua conta verdadeira. Esforços atuais tentam reduzir esse perigo, como a recém-anunciada colaboração DMARC, que uma vez adotada deve ajudar a assegurar que as mensagens sejam realmente de quem afirmam ser. Mas até que esses e outros esforços parecidos cheguem para valer, evite clicar em links dentro de mensagens de e-mail, mesmo aqueles que parecem ser dentro da sua própria empresa. Em vez disso, use um favorito (bookmark) que já tenha salvo ou digite um endereço manualmente para um site que deseja visitar.

Fonte: PC World